Поправка: Критична превара за ажурирање Цхроме-а

Чини се да творци злонамерног софтвера никада не понестају идеја. Превара о ажурирању Гоогле Цхроме-а трајало је неко време, али сада је нова и ажурирана превара која укључује Цхроме, која се обично назива и критична превара за ажурирање Цхроме-а .

Будући да Цхроме никада неће прекинути ваше искуство прегледавања како би вас по подразумеваном захтевао да ажурирате, јасно је да имате посла с отмичаром ПУП-а или отмичачем прегледача ако добијете ову поруку током прегледавања Интернета помоћу Гоогле Цхроме-а.

Имајте на уму да се овај злонамјерни софтвер разликује од Хитне Цхроме Упдате поп-уп преваре и треба га уклонити на други начин.

Како функционира критична превара за Цхроме Упдате

Превара о критичким Цхроме ажурирањима је једна од најновијих техника друштвеног инжењеринга створена да истроши штетни код неочекиваном кориснику. Крајњи циљ је уверити корисника да кликне на дугме Преузми одмах . То ће покренути преузимање БАТ датотеке која се само распакује која највероватније садржи алатну траку веб прегледача, „услужни програм за оптимизацију“ или неку другу врсту производа који ће на крају створити приход од плаћања по клику издавачу рекламног софтвера. Међутим, постоји озбиљнија могућност где ће дугме Довнлоад Нов покренути преузимање шпијунског софтвера рансомваре-а за шифровање датотека.

Извештаји о безбедности за ову конкретну превару са малвером пријавили су следеће домене као домаћине:

- иекаидлепро.орг

- јохпхблоггер-хинтс-анд-типс.орг

- тахкиинтимес-ниедерсацхсен.орг

Напомена: Ово су само најпопуларније појаве. Будући да је мрежа ових страница брзо проточна, имена домена се непрестано мењају у покушају да се избегну механизми уцењивања и анти-софтверски пакети. Поред тога, стварни УРЛ садржи дуги реп случајних ликова.

Према дизајну, одредишна страница са великим логотипом и дугме за преузимање тренутно изгледа идентично је Цхроме-овој страници за преузимање. Превара је дефинитивно побољшање рудиментарне Цхроме Уп Поп Уп преваре.

Превара се напаја путем ПУП-а

Приказивање ове преваре није скриптовано било којом радњом коју корисник мора предузети. Страница злонамерног софтвера програмирана је да се приказује усред сесије прегледавања корисника како би изгледала оригинално.

Није важно коју веб локацију или проширење користите - људи пријављују да виде ову превару на веродостојним веб локацијама попут Амазон.цом, Гоогле.цом, Википедиа.цом, итд. То се дешава зато што је подразумевано понашање вашег прегледача изменио ПУП (потенцијално нежељени програм) .

ПУП је врста злонамерног софтвера који може заразити рачунар без дозволе корисника. У овом конкретном случају, ПУП који изазива ово злонамерно понашање највероватније је стигао изузетно популарном методом која се зове групирање. Групирање је чин скривања злонамерног кода или преусмеравања у инсталацијском клијенту треће стране. Будући да је већина програма треће стране који се бесплатно користе на популарним веб локацијама за преузимање, корисници ће обично само притиснути дугме Нект без поништавања ознаке за инсталацију софтвера.

Једном када ПУП сигурно стигне на рачунар жртве, започет ће отимање Цхроме прегледача како би створио преусмеравања која ће усмеравати корисника ка клику на дугме Преузми одмах који ће преузети стварни вирус.

Како уклонити вирус критичне Цхроме Упдате преваре

Ако се тренутно бавите критичном преваром за ажурирање Цхроме-а, постоје добре вести - ако следите сет упутстава, успећете да обуздате и чак и искоријените инфекцију прилично лако. Наравно, биће много лакше носити се са критичном Цхроме преваром за ажурирање ако не кликнете дугме Довнлоад Нов и пустите да се инфекција шири.

Ако вам се појављују чести скочни прозори, морате слиједити неколико корака како бисте спријечили да се испади критичне Цхроме Упдате Сцампе уплитање у ваше сесије прегледавања: аутоматски и ручни начин. Испод имате колекцију корака који ће вам омогућити да у потпуности уклоните инфекцију.

Напомена: Ако желите да се у потпуности превазиђе, немојте прескочити ниједан од следећих корака. Будући да неки програми са злонамерним софтвером имају ресторативна својства, можда ћете се крај проблема поново бавити кроз неколико недеља ако га не уклоните у потпуности.

1. корак: Деинсталирање програма ПУП са рачунара

У овом првом кораку покушаћемо да пронађемо потенцијално нежељени програм који је коришћен за уношење злонамерног кода. Знам да би могло изгледати тешко схватити који је програм одговоран, али поступак је прилично лак ако знате где да тражите.

Прегледавањем менија Програми и функције и деинсталирањем сваког уноса који није обрачунат на крају ћете се побринути за кривца. Да бисмо вам олакшали посао, креирали смо детаљни водич заједно са списком потенцијалних криваца:

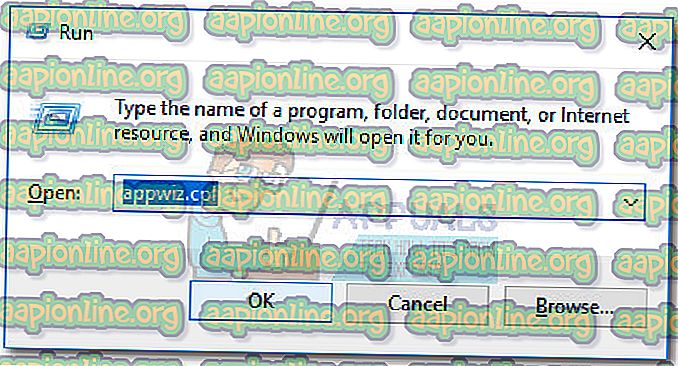

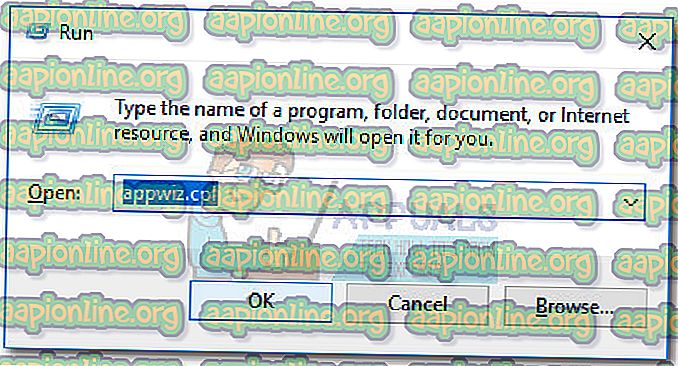

- Притисните тастер Виндовс + Р да бисте отворили оквир за покретање. Затим упишите " аппвиз.цпл " и притисните Ентер да бисте отворили Програме и функције .

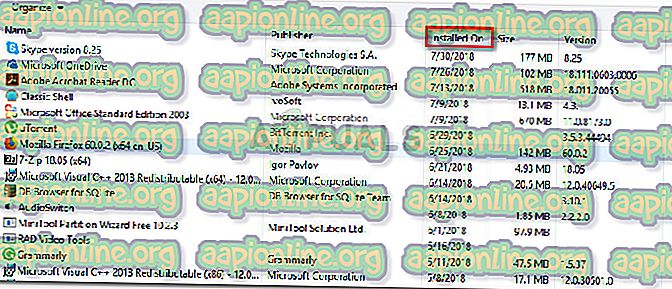

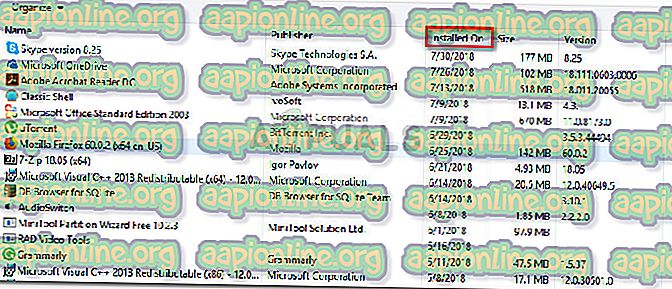

- Унутар програма и функција кликните десним тастером миша на било који унос који не потписује поуздан издавач и кликните на Деинсталирање да бисте уклонили апликацију. Ако сте тек недавно почели да добијате насумичне скочне прозоре, можете да кликнете на ступац Инсталирано на и да наручите апликације до датума инсталације. Ово би вам требало омогућити да идентификујете кривца.

- Ако и даље имате проблема са идентификацијом ПУП-а, ево листе познатих злоћудних програма које су сигурносни стручњаци потврдили за ширење злонамерног кода: ЦхецкМеУп

ХостСецуреПлугин

ХД-В2.2

Савепасс

Савефиер

ЦлоудСцоут родитељска контрола

Десктоп Монитор температуре

Ворд Просер

Спремите дневне понуде

Мрежни управљачки систем, СС8

См23мС,

Салус

Пиц Енханце

ПрицеЛЕесс

Бровсерс Аппс Про

МедиаВидеосПлаиерс

Нови плејер

Салес Плус

Минус цене

Цинема Плус

ДНС Унлоцкер

1.0.0.1

Вајам Напомена: Имајте на уму да ово није коначна листа јер би злонамерни програм могао имати другачије име на рачунару. Увек је добра идеја да проверите колону Публисхер да бисте добили јаснију слику.

- Ако пронађете било који програм који одбије да се деинсталира на конвенционални начин, велика је шанса да управо пронађете свог кривца. Ако не можете деинсталирати програм путем менија Програми и функције, можете употријебити снажни деинсталацијски програм попут Рево деинсталације или иОбит Унинсталлер да бисте обавили посао.

Након што је сваки потенцијални кривац деинсталиран, пређите на корак 2.

Корак 2: Уклањање било којег адвер софтвера са АдвЦлеанер-ом

Сада када смо се раније бавили програмом који је пренео инфекцију, уклонимо било који преостали адваре код са специјализованим програмом. Постоји неколико програма који ће вам омогућити то, али препоручујемо АдвЦлеанер. Овај развијени малваребитес производ је бесплатан услужни програм који је велика већина корисника на које је утицала критична Цхроме превара за ажурирање успешно користила да реши проблем.

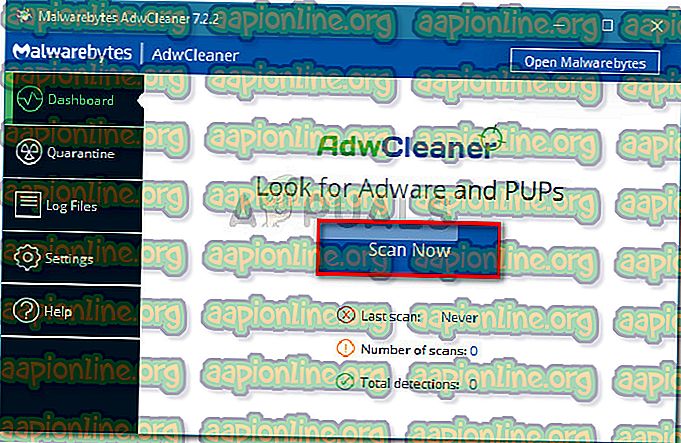

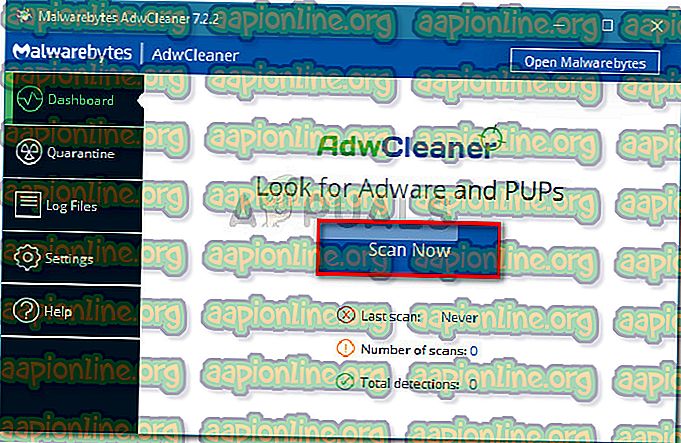

Ево кратког водича за коришћење АдвЦлеанер-а за скенирање рачунара и уклањање остатка рекламног кода превара о критичкој Цхроме Упдате:

- Помоћу ове званичне везе ( овде ) преузмите најновију верзију софтвера Малваребитес Адвцлеанер.

- Једном када је преузимање довршено, двапут кликните извршни програм адвцлеанер и изаберите Да у одзиву УАЦ (Усер Аццоунт Цонтрол) .

- У првом одзиву кликните Слажем се, а затим кликните на дугме Скенирај одмах да бисте наложили АдвЦлеанер-у да тражи Адваре и ПУП-ове.

- Причекајте да се првобитно скенирање заврши, а затим одаберите сваки идентификовани ПУП или адваре и кликните на дугме Цлеан & Репаир да бисте започели поступак чишћења.

- У следећем прозору кликните на Цлеан & рестарт нов (Поново и поново покрени) да бисте покренули поновно покретање система на крају процеса чишћења.

Приликом следећег покретања, картица Ажурирање критичког Цхроме-а више вас неће морати питати. Али само да бисте били сигурни да уклањате сваки последњи делић злонамерног кода, пређите на корак 3 .

Корак 3: Спровођење скенирања злонамјерног софтвера широм система

Сада када је решен извор заразе и преостали злонамерни код, време је да се препоручи коришћење моћног скенера на захтев који ће изгледати изван ПУП-а.

Постоји много наменских сигурносних скенера за избор, али препоручујемо комплетно скенирање Малваребитес-а за најбоље резултате. Ако нисте баш паметни на рачунару, можете следити наш детаљни водич ( овде ) о преузимању, инсталирању и коришћењу малваребајта за уклањање било које друге врсте инфекције.

Након што успешно успете да покренете скенирање са моћним сигурносним скенером на захтев, пређите на корак 4 .

Корак 4: Дупла провера помоћу ХитманПро-а

До сада је ваш систем вероватно без заразе и искочни прозори критичних Цхроме Упдате не би се више требали појављивати. Међутим, будући да ће неке врсте инфекција оставити ваш систем рањивим на друге претње злонамјерним софтвером, боље је двоструко проверити, него се касније жалити.

ХитманПро је скенер злонамерног софтвера који је изузетно ефикасан у препознавању и сузбијању ризичног софтвера. Већина истраживача безбедности препоручује скенирање ХитманПро-а одмах након редовног скенирања антивируса како би били сигурни да антивирусном пакету ништа није промакло.

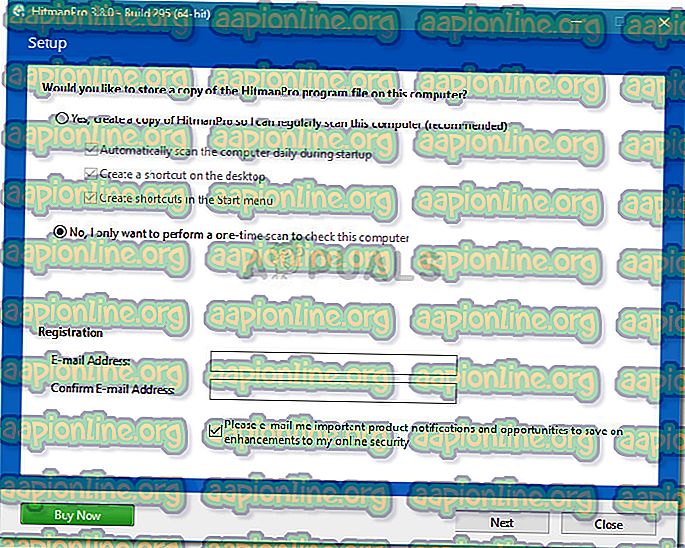

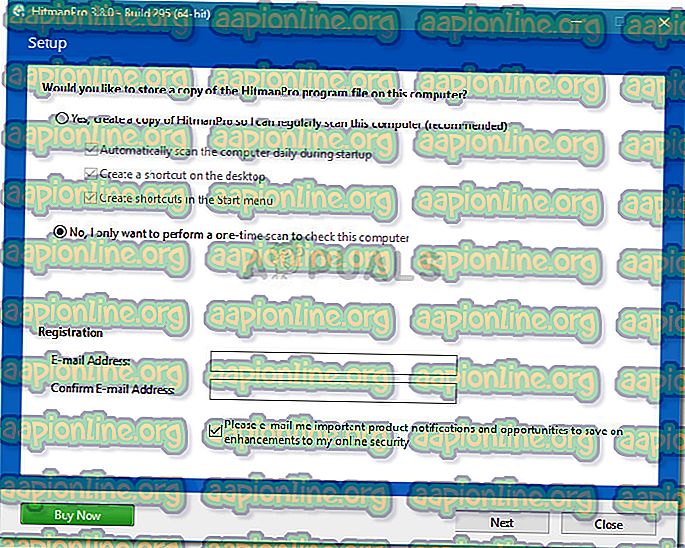

Ево кратког водича о преузимању, инсталирању и покретању скенирања ХитманПро:

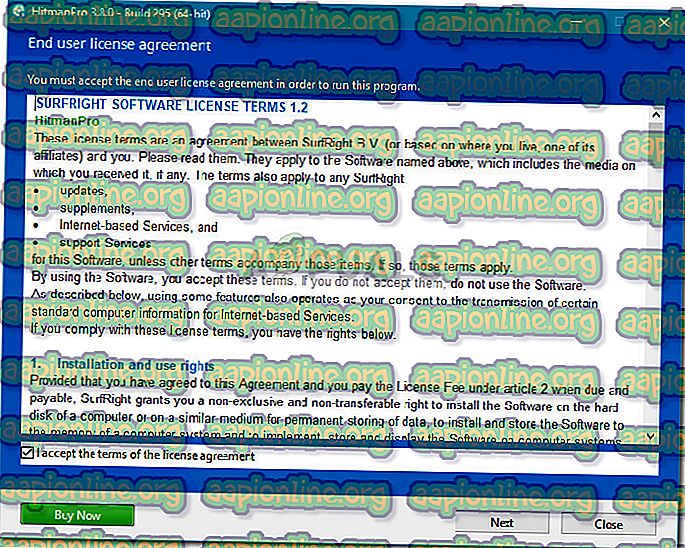

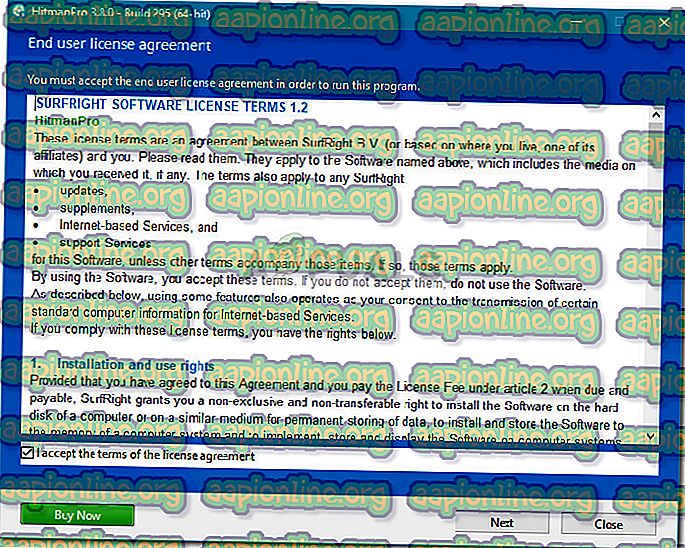

- Посетите овај званични линк ( овде ) и преузмите бесплатно 30-дневно пробно време најновије верзије ХитМанПро-а.

- Један се инсталациони комплет преузима, двапут кликните на њега и следите упутства на екрану да инсталирате скенер на ваш систем.

- Једном када је инсталација завршена, отворите ХитманПро и притисните У да бисте добили брз. Затим се сложите са ТоС-ом и поново притисните дугме Нект .

- На следећем екрану изаберите Не, желим да извршим једнократно скенирање како бих проверио да ли се рачунар помера и поново притиснем дугме Следећи да покренем скенирање на нивоу система.

- Сачекајте да се све датотеке потпуно скенирају и анализирају. Затим поставите сваки падајући мени повезан са идентификованим претњама на Обриши и поново притисните дугме Даље .

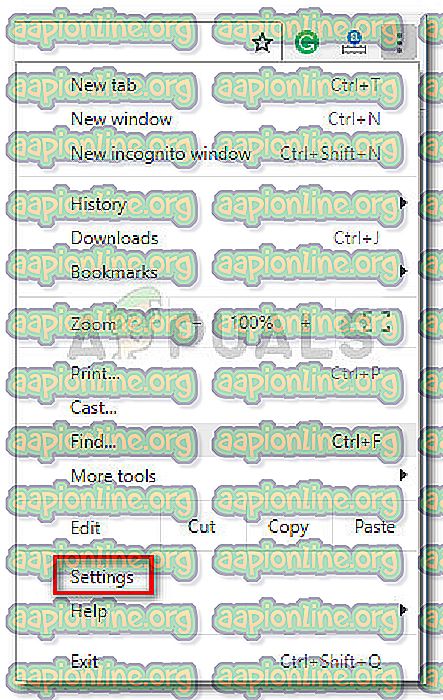

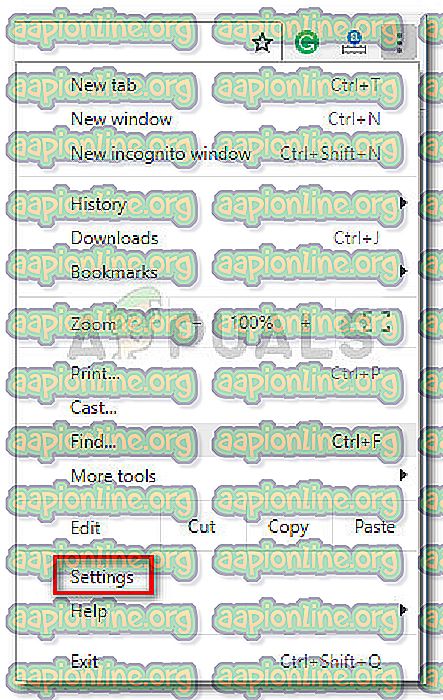

Корак 5: Ресетујте Цхроме прегледач на подразумевана подешавања

Ако сте стигли овако далеко, имате још само једну ствар пре него што са сигурношћу можете рећи да је ваш систем без критичне Цхроме преваре за ажурирање. Да бисте осигурали да нема остатка злонамерног кода који би могао да отме ваш Цхроме прегледач, важно је да ресетујете подешавања на подразумеване вредности. Ево кратког водича о томе како то учинити:

- Отворите Цхроме прегледач, приступите дугмету акције (икона три тачке) у горњем десном углу и кликните на Подешавања .

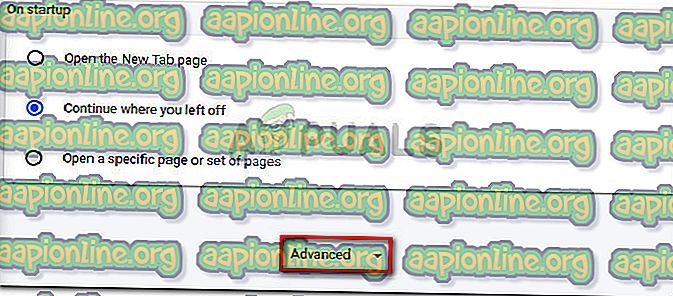

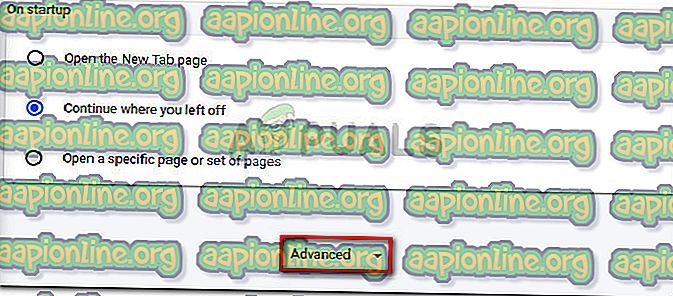

- У менију Подешавања померите се до дна екрана и кликните на Напредно да бисте проширили падајући мени.

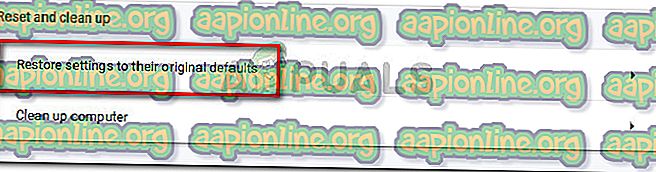

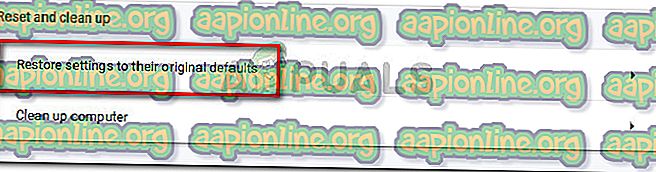

- У менију Напредно пређите скроз доље до картице Ресет и чишћење и кликните на Врати поставке на њихове оригиналне задане вредности .

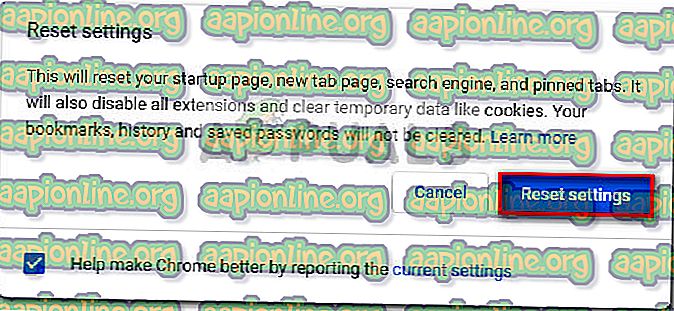

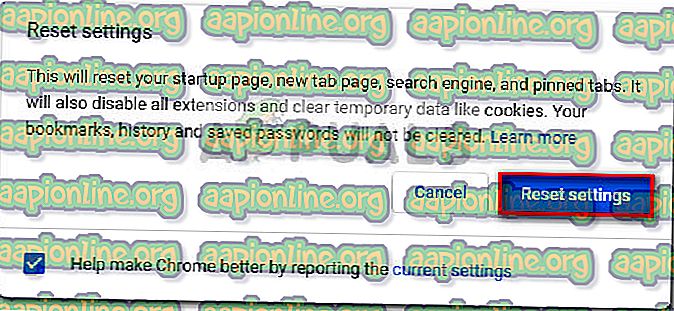

- Кликните на Ресетуј поставке да бисте вратили подешавања на подразумеване вредности.

- Поново покрените рачунар. Приликом следећег покретања више вас не би сметали скочни прозори критичне Цхроме Упдате Сцампе док прегледавате веб користећи Цхроме.